SSO

Entreprise SSO pour l’authentification unique

L’authentification unique (Single Sign-On ou SSO) permet à un utilisateur d’accéder à plusieurs applications informatiques ou sites web sécurisés en ne procédant qu’à une seule authentification. Retenir un mot de passe c’est simple mais quand il y en dizaines, comment les…

Lire la suite

Synchronisation de mot de passe, garder un seul nom d’utilisateur et un seul mot de passe

La solution de synchronisation de mot de passe – Password Synchronization Manager – représente la solution idéale pour les entreprises qui souhaitent automatiser en priorité l’ensemble de leurs procédures de gestion des mots de passe. Les collaborateurs n’auront ainsi plus…

Lire la suite

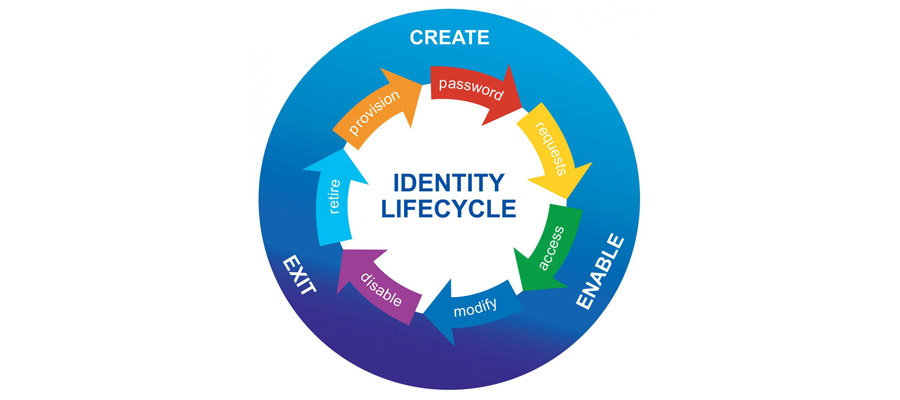

Identity and Access Management (IAM), gérer les risques de cybersécurité

Identity and Access Managent (IAM) est le terme anglais pour traiter le sujet de la gestion des habilitations, également appelé gestion des identités et des accès aux systèmes d’information (SI). C’est l’IAM qui permet de savoir qui se sert de…

Lire la suite

Gestion des identités : les clés pour comprendre

La gestion des identités et des autorisations n’est pas vraiment un thème nouveau car il existe depuis l’utilisation de l’informatique de gestion. Mais, il demeure un sujet délicat, trop souvent mal compris. Entre articles académiques et tutoriels qui font l’impasse…

Lire la suite

Single Sign On authentification : Une authentification automatique

Le single sign on web permet aux utilisateurs d’un parc informatique d’ouvrir leurs sessions Windows sur un contrôleur de domaine de l’infrastructure en utilisant la fonction d’authentification intégrée de Windows pour leur éviter d’avoir à ressaisir leur login et mot…

Lire la suite

Un seul identifiant, un seul mot de passe, zéro difficulté

Il existe actuellement des méthodes complètes de gestion des identités utilisables à partir des infrastructures qui sont disponibles. Elles permettent d’accéder en toute sécurité à n’importe quelle application et via n’importe quel équipement grâce à des services performants et efficaces,…

Lire la suite